Das OMG Cable von Mike Grover sieht aus wie ein handelsübliches USB-C-auf-Lightning-Kabel spioniert. Allerdings ist das neue Kabel des Hackers in der Lage, Tastenanschläge von PCs und Macs durchzuführen und Inhalte per WLAN-Hotspot zu verschicken.

Hacker will Unsicherheit beweisen

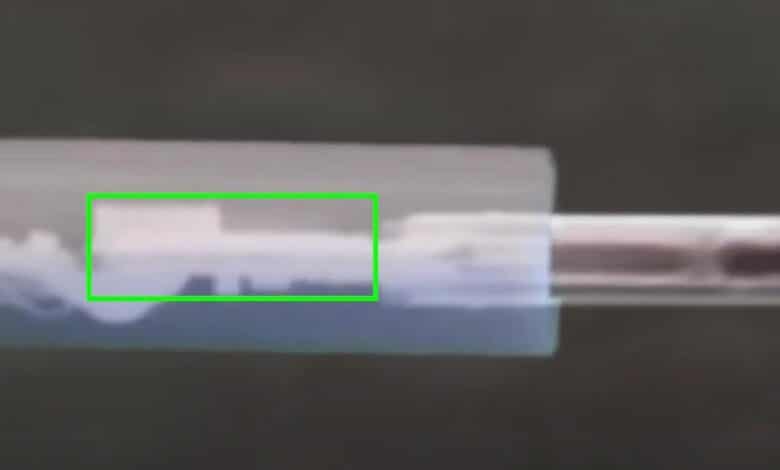

Das OMG Cable von Mike Grover gleich dem regulären, weißen USB-C-auf-Lightning-Kabel von Apple wie ein Ei dem anderen. Im Inneren befindet sich aber ein gewaltiger Unterschied, denn es enthält eine Elektronik, die zum Ausführen von Tastenanschlägen mit anschließendem Keylogging sowie dem direkten Weiterversand der Daten via WLAN-Hotspot in der Lage ist.

Zudem verfügt das Kabel über einen Kill-Switch, damit der Angreifer nicht entdeckt wird. Standardmäßig sollen damit Angriffe auf Macs, PCs, iPhones und iPads möglich sein.

Gegenüber dem IT-Blog Motherboard sagte Grover, es habe Leute gegeben, die der Überzeugung seien, USB-C-Kabel seien aufgrund ihrer geringen Größe vor einer derartigen Form eines Chip-Einbaus geschützt, denen habe er „zeigen müssen, dass das nicht stimmt,“ wird Grober zitiert.

Die ursprüngliche Version des OMG Cable war ein USB-A-auf-Lightning-Kabel, der Hacker im Rahmen der DEF CON hacking conference 2019 vorgestellt hatte und danach in die Massenproduktion ging. Aufgrund des USB-A-Anschlusses stand entsprechend mehr Platz für die notwendige Technik zur Verfügung.