Als Nutzer eines QNAP-NAS hast du in den letzten Monaten bestimmt einige News zu aktuellen QNAP-Sicherheitslücken aufgeschnappt. Manche Nutzer waren dabei tatsächlich Opfer von Ransomware-Attacken und verloren ihre Daten. Vor solchen Problemen bist du nie zu 100 % gefeit. Du kannst das Risiko aber um Welten reduzieren, indem du dich mit einer Firewall absicherst und darüber hinaus nicht jeder App den Zugriff aus dem World Wide Web gewährst.

Die Nutzung der QNAP-Firewall bringt vor allem dann Vorteile, wenn du über keinen Router mit integrierter Firewall verfügst oder diese nicht genug Funktionen bietet. Das bedeutet auch, dass dein NAS dann direkt mit dem Internet verbunden ist und alle Anfragen erst einmal auf dem Netzwerkspeicher landen. Von dort aus wird dann weitergeleitet. Vorausgesetzt wird für diese Funktion aber unbedingt ein NAS mit zwei Netzwerkanschlüssen, da du einen für das Internet und den anderen für das Heimnetz benötigst. Halte außerdem deine QNAP Firmware sowie alle Apps in diesem Fall immer auf dem aktuellsten Stand, sodass das Risiko einer Sicherheitslücke möglichst gering ist.

Die Vorteile der QNAP-Firewall

Bevor du beginnst, dein gesamtes Netzwerk einem Sicherheitsrisiko auszusetzen, ist es sinnvoll, dich erst einmal mit den Basics zu befassen. Eine Firewall analysiert in erster Linie ein- und ausgehenden Datenverkehr eines Netzwerkadapters und kann dadurch bestimmte Regeln anwenden oder anderweitig mit dem Traffic umgehen. Normalerweise erledigt das so gut wie jeder handelsübliche Router. Oftmals sind dort die Einstellungsmöglichkeiten oder die Anzahl der Portweiterleitungen sehr beschränkt. Hier kann es sinnvoll sein, dein NAS direkt mit dem Internet zu verbinden und die QNAP alles weitere erledigen zu lassen – mit den richtigen Einstellungen. Die Firewall auf dem NAS bringt noch weitere Vorteile.

- Läuft der gesamte Datenverkehr über dein NAS, kannst du beispielsweise einen Proxy Server oder Adblocker betreiben.

- Anfragen aus dem Internet landen direkt auf dem Netzwerkspeicher, sodass du auf dem Router keine Ports für diverse Dienste freigeben musst.

- Auch wenn die Software bei QNAP oftmals dem Stand der Technik hinterherhinkt, gibt es zahlreiche Router, deren Firmware noch seltener (oder gar nie) aktualisiert wird.

- Selbst dann, wenn du nur dein NAS absichern möchtest, sorgt die Firewall für ein erhöhtes Maß an Sicherheit.

Hinweis: Trotz der Vorteile solltest du aber immer im Hinterkopf behalten, dass es sich bei deinem NAS um einen Netzwerkspeicher handelt. Dieser ist nicht unbedingt dafür vorgesehen, als Firewall in einer produktiven Umgebung zweckentfremdet zu werden. Nur, weil die Sache hard- und softwareseitig umsetzbar ist, bedeutet das nicht, dass das die sicherste Option ist. Router oder Hardware-Firewalls haben durchaus ihre Daseinsberechtigung. Mit diesen Geräten bist du in der Regel trotz umfangreicher Konfigurationsmöglichkeiten der QNAP-Firewall besser beraten.

Firewall installieren und in Betrieb nehmen

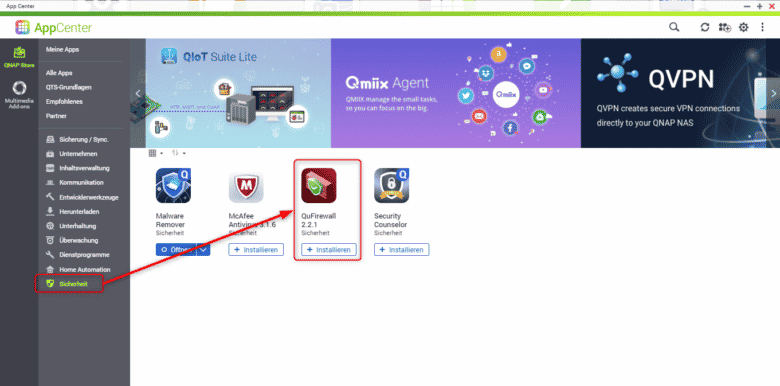

Unser heutiges Abenteuer beginnt, wie immer, im App Center deines QNAP-NAS. Rufe dieses über das Dashboard beziehungsweise das Menü auf und wechsle in der linken Spalte in den Bereich „Sicherheit“. Dort findest du die QuFirewall. Klicke auf den Installieren-Button und warte, bis die Installation abgeschlossen ist.

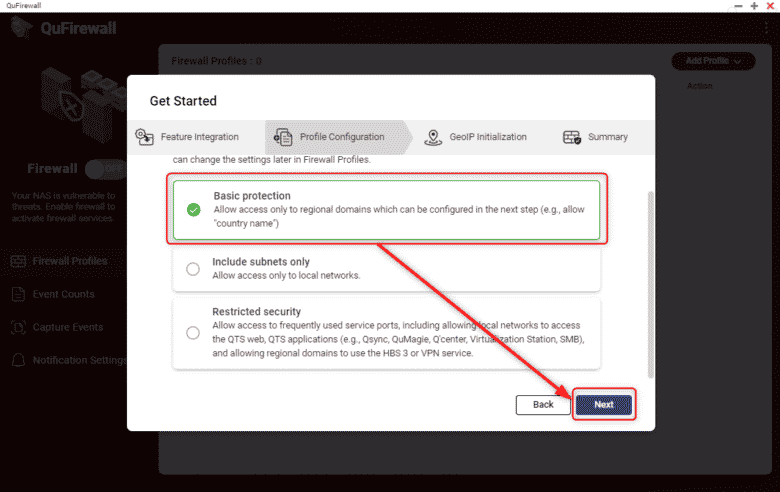

Nachdem du die App zum ersten Mal geöffnet hast, erscheint eine Willkommensnachricht – klicke hier einfach auf den Start-Button. Im folgenden Assistenten kannst du gleich die ersten Einstellungen durchführen. Klicke auf „Next“, um ein vorausgewähltes Sicherheitslevel festzulegen. Dir stehen hier drei Optionen zur Verfügung:

Basic protection bietet unkonfiguriert den geringsten Schutz und ermöglicht einen generellen Zugriff von außen – natürlich nur mit deinen Benutzerdaten oder jenen eines anderen Users. Gegen Sicherheitslücken oder Schwachstellen in einer (Drittanbieter-)App bringt die Firewall in dieser Konfiguration keinen nennenswerten Vorteil. Du kannst aber im nächsten Schritt bestimmte Domains oder IP-Adressen festlegen, die sich mit deinem NAS verbinden dürfen. Und hier sieht das Sicherheitslevel schon anders aus.

Include subnets only ist das Maß der Dinge, wenn du dein NAS nur im lokalen Netzwerk nutzen möchtest und sämtliche Zugriffe von außen generell blockieren willst. Dienste und Dateifreigaben stehen in diesem Modus nur im LAN oder WLAN zur Verfügung.

Restricted Security erlaubt Zugriffe von außen auf bestimmte Apps, Ports und Dienste. Mit dieser Einstellung, die erst einmal gar nicht so unsicher klingt, holst du dir aber viele Einfallstore ins Heimnetz. Vor allem dann, wenn du gar nicht alle Apps nutzt und die Ports dafür trotzdem offenstehen.

Wir entscheiden uns in unserem Tutorial für Option 1 und anschließendes Feintuning. Klicke auf „Next“, wenn du dich für ein Firewallprofil entschieden hast.

Im nächsten Abschnitt kannst du deine Region festlegen, aus welcher du auf dein NAS von außen zugreifst. Aus allen anderen Ländern wird dann jeglicher Zugriff blockiert. Bedenke diese Tatsache vor allem dann, wenn du auf Urlaub fährst und etwa die Überwachungskamera öffnen oder Fotos hochladen möchtest. In so einem Fall kannst du als Workaround ein VPN nutzen. Klicke auf „Next“ und anschließend auf „Finish“.

Eigene Firewallregeln erstellen

Es ist durchaus wahrscheinlich, dass dich die Standardprofile, die dir QNAP vorgibt, nicht wirklich zusagen. Immerhin können immer noch alle Angreifer aus deinem Land dein NAS erreichen. Das bedeutet zwar nicht, dass die Angriffe gleich erfolgreich sein werden, aber dennoch besteht ein Restrisiko, das du nicht zwingend eingehen musst. Die Lösung liegt in einer selbst erstellten Konfiguration. Klingt erst einmal kompliziert, ist aber eigentlich mit ein paar Tipps ganz unkompliziert.

Rufe die QuFirewall auf und klicke neben deinem aktiven Profil auf den Action-Button, sodass sich der Editor für das Profil öffnet. Klicke anschließend auf „Add Rule“, um eine neue Regel dem aktuellen Profil hinzuzufügen. Die wichtigste Frage kommt gleich am Anfang: Erlauben (Allow) oder Verweigern (Deny)? Im Interface-Dropdown-Menü kannst du außerdem festlegen, dass etwa nur ein bestimmter Netzwerkadapter von der Regel beachtet wird. Gib anschließend die IP oder Domain ein, die du erlauben oder blockieren möchtest. Außerdem lassen sich weiter unten neben allen (any) Protokollen auch spezifische berücksichtigen. Bestätige die Regel mit „Apply“.

DMZ einrichten

In der heutigen Zeit ist es gar nicht mehr so einfach, direkt ohne den Umweg über den Router eine Verbindung mit dem Internet herzustellen. Bei älteren DSL-Anbindungen ist das noch am ehesten möglich, da hier oftmals nur Modems und keine Router verwendet wurden. Du kannst dieses Problem aber auch einfach umgehen und den Router weiter nutzen. Über eine sogenannte demilitarisierte Zone (DMZ) lassen sich alle Anfragen über den Router direkt an eine bestimmte IP-Adresse in deinem lokalen Netzwerk weiterleiten – etwa an dein NAS.

In diesem Fall greift dann nicht mehr die Firewall des Routers, sondern direkt die QuFirewall. Eine demilitarisierte Zone richtest du von Router zu Router unterschiedlich ein, die Funktion befindet sich aber meist in der Nähe von Portfreigaben und der Firewall. Solltest du diesen Menüpunkt nicht finden, musst du gegebenenfalls im Handbuch nachschlagen oder online nach dieser Funktion auf deinem Router suchen.

Mehr Spaß mit der pfSense Firewall

Wie du vielleicht bereits festgestellt hast, kommt die QuFirewall schnell an ihre Grenzen, was Konfigurationsmöglichkeiten betrifft. Aus diesem Grund besteht die Möglichkeit, die beliebte pfSense-Firewall als virtuelle Maschine auf deinem NAS zu installieren. Das setzt aber eine kompatible CPU voraus, welche Virtualisierungsaufgaben unterstützt – also AMD oder Intel. Dieser Schritt ist jedoch eher für fortgeschrittene User, da pfSense eine etwas umfangreichere Security-Lösung ist.

Anwendung herunterladen und installieren

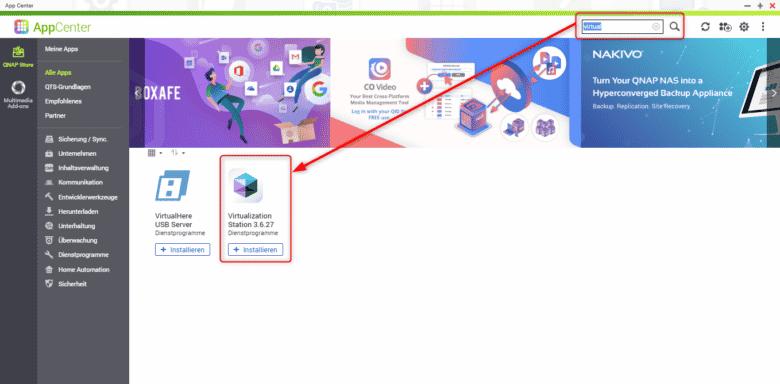

Du kannst pfSense direkt bei QNAP herunterladen, indem du auf der Seite ganz unten deine Region anklickst. Schon startet der Download der Zip-Datei, in welcher sich die virtuelle Maschine befindet. Entpacke diese und lade sie in ein Verzeichnis auf deinem NAS. Wechsle dann zum Webinterface deiner QNAP und rufe das App Center auf. In den meisten Fällen wirst du noch die Virtualisierungsumgebung installieren müssen. Bedenke, dass du auch hier zwingend zwei (virtuelle) Netzwerkadapter benötigst, damit die Firewall ihren Dienst verrichten kann.

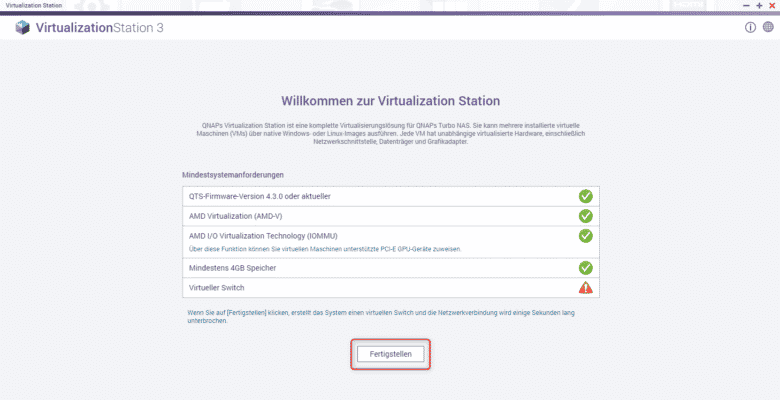

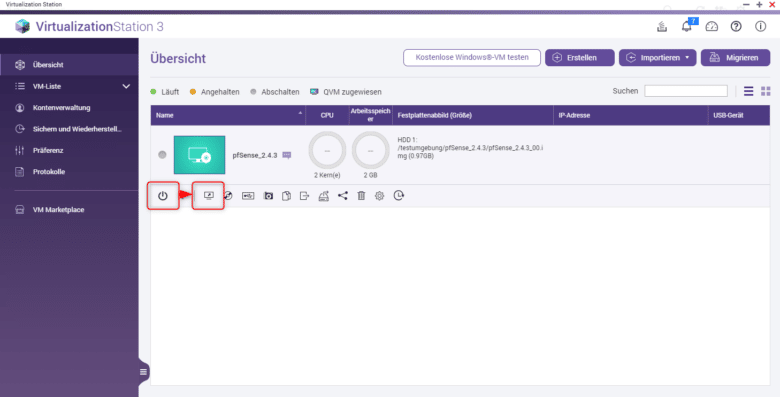

Der schnellste Weg zur Virtualization Station führt über die Suche im App Center. Suche danach und klicke auf den Installieren-Button bei der entsprechenden App. Öffne diese im Anschluss. Gleich im Willkommens-Screen wird deine Hardware gecheckt und mit großer Wahrscheinlichkeit der fehlende virtuelle Switch angekreidet. Klicke einfach auf „Fertigstellen“, dieser wird dann automatisch erstellt. Die Netzwerkverbindung des NAS wird dabei aber für einige Sekunden unterbrochen. Stelle vorher also sicher, dass weder kritische Anwendungen auf deinem NAS laufen noch Kollegen auf Daten zugreifen. Sollte eine Meldung über den VM Marketplace aufscheinen, kannst du diese mit „Fertigstellen“ absegnen und die erneute Anzeige mit „Nein“ bestätigen.

Virtuelle Maschine für pfSense erstellen

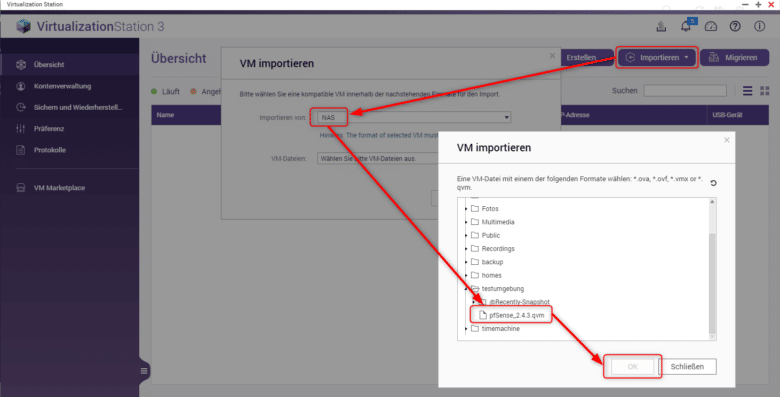

Damit deine zukünftige Firewall ordentliche Performance liefert, benötigt sie den passenden Unterbau. Bevor du beginnst, musst du die zuvor heruntergeladene virtuelle Maschine importieren. Klicke dafür in der Menüleiste auf den Button „Importieren“ und wähle „VM importieren“. Klicke auf das obere Dropdown-Menü und wähle „NAS“. Navigiere anschließend zu dem Verzeichnis, in das du das Abbild kopiert hast. Markiere die Datei und klicke auf den OK-Button. Betätige anschließend den Weiter-Button und gib der virtuellen Maschine einen Namen. Du kannst an dieser Stelle außerdem die Anzahl der CPU-Kerne festlegen sowie die Menge an Arbeitsspeicher zuweisen. Je nach Performance kann es sinnvoll sein, die vorgegebenen 2 Kerne und 2 GB etwas zu erhöhen, um die Leistung zu optimieren. Du kannst das aber auch nachträglich bei Bedarf durchführen.

Wichtig ist, dass du auch einen VM-Ort zuweist – also ein Arbeitsverzeichnis für die Firewall. Du kannst dabei auch denselben Ordner verwenden, in dem die Datei liegt. Klicke abschließend auf „OK“ und „Importieren“. Jetzt kannst du die Maschine hochfahren, indem du den Power-Button klickst. Die Firewall fährt jetzt hoch.

Virtuelle Switches einrichten

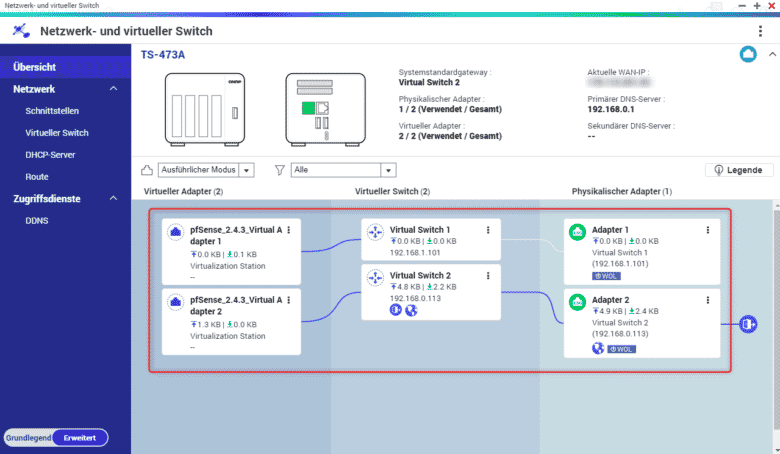

Die pfSense Firewall benötigt für die korrekte Funktion zwei virtuelle Switches – also im Endeffekt zwei virtuelle Netzwerkadapter, die mit den zwei physischen Adaptern in deinem NAS verbunden sind. Davon übernimmt einer den Internetverkehr und der andere die Anbindung in das lokale Netzwerk. Zwar wurde bei der Installation der Virtual Station bereits ein virtueller Adapter installiert, du benötigst aber einen zweiten. Öffne im QNAP-Menü deshalb den Bereich „Netzwerk- und virtueller Switch“. In der Übersicht findest du alle aktuellen physischen und virtuellen Netzwerkkomponenten, über die dein NAS verfügt. In der rechten Spalte sollten mindestens zwei physische Adapter vorhanden sein. Jetzt gilt es, beiden Adaptern jeweils einen virtuellen Switch zur Seite zu stellen. In der mittleren Spalte siehst du die verfügbaren virtuellen Switches, mit denen später deine pfSense Firewall verbunden wird.

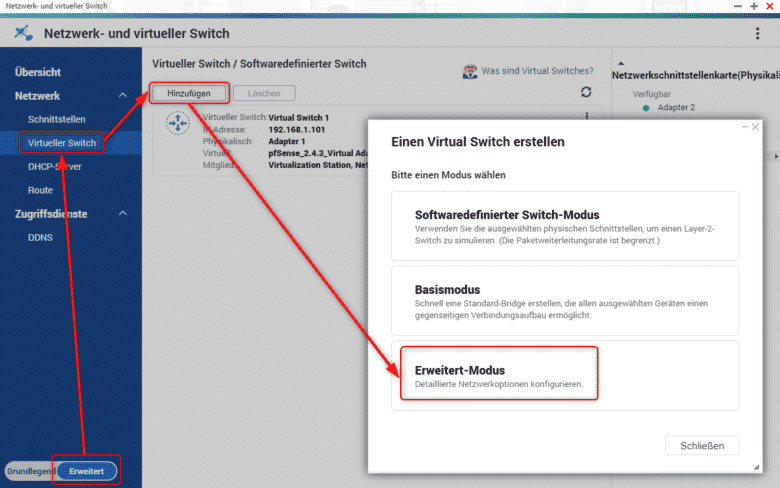

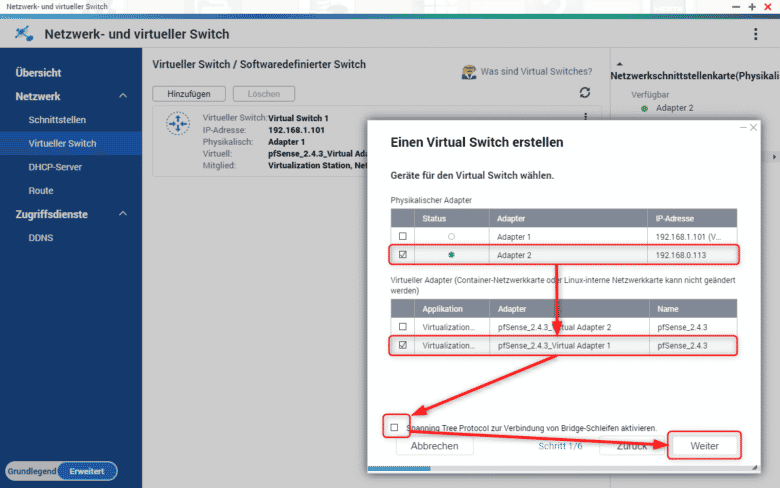

Erstelle einen neuen Switch, indem du links unten den erweiterten Modus aktivierst. Ist dieser aktiv, scheint in der linken Leiste der Punkt „Virtueller Switch“ auf. Klicke darauf und anschließend auf den Hinzufügen-Button. Wähle hier „Erweitert-Modus“ und setze einen Haken bei dem noch nicht mit einem Switch verbundenen Adapter – in unserem Fall Adapter 2. Setze außerdem einen Haken beim entsprechenden virtuellen Adapter – hier pfSense_2.4.3_Virtual Adapter 2. Deaktiviere außerdem das Spanning Tree Protocol im unteren Bereich. Dieses könnte nämlich zu Problemen mit der Verbindung zur VM führen.

Je nachdem, ob es sich bei dem Adapter um die LAN-Verbindung oder die direkte Anbindung zum Internet handelt, solltest du für Ersteres den „DHCP-Client“ wählen. Für das lokale Netz solltest du dem NAS jedoch eine statische IP-Adresse geben, da dieses dann den Job des Routers übernimmt. Die Einstellung kannst du aber auch später noch tätigen, wenn du die Firewall selbst konfigurierst. Klicke auf „Weiter“, überspringe die Dienste mit einem „Weiter“, setze die IPv6-Adresse auf „Deaktiviert“ und betätige erneut „Weiter“. Überspringe auch die DNS-Einstellungen mit „Weiter“ und klicke zum Abschluss auf „Übernehmen“.

Jetzt fehlt noch Adapter Nummer zwei. Erstelle einen weiteren Switch in vorher genannter Manier und weise diesen dem noch nicht belegten Adapter zu.

Am Ende sollten beide physischen Adapter über jeweils einen virtuellen Switch mit einem virtuellen Adapter verbunden sein.

Firewall konfigurieren

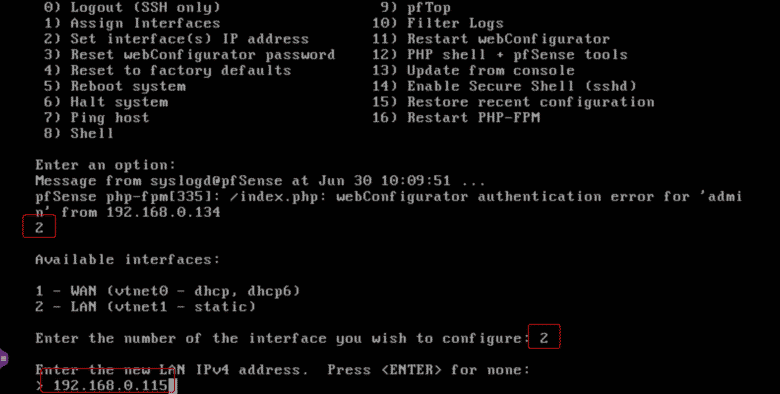

Damit du die Firewall auch nach deinen Vorgaben konfigurieren kannst, klicke in der Virtualization Station bei der VM der Firewall auf das Konsolen-Icon, sodass du in Kürze in einer textbasierten Konfigurationsumgebung landest – in einem neuen Browserfenster.

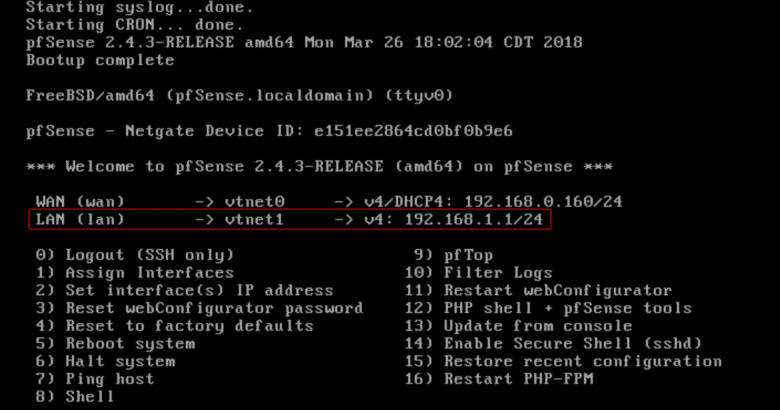

Hier kannst du, sobald die Firewall vollständig hochgefahren ist, die IP-Adresse der virtuellen Maschine ablesen. Du findest die IP bei den aufgelisteten Netzwerkadaptern am Ende der Zeile. Diese benötigst du nämlich, um in das grafische Benutzerinterface zu gelangen. Meist handelt es sich dabei aber um eine nicht direkt erreichbare IP, sodass du diese erst ändern musst, um darauf zugreifen zu können. Drücke die Taste [2] gefolgt von der [EINGABETASTE], um einem Interface eine neue IP-Adresse zuzuweisen. Wähle nun jene für LAN und drücke die entsprechende Zahl. Bestätige wieder mit Enter. Jetzt kannst du selbst eine IP festlegen, unter der die Konfigurationsseite deiner pfSense Firewall erreichbar ist. In den meisten Fällen funktioniert eine IP im Bereich 192.168.0.10 bis 192.168.0.255. Achte einfach darauf, dass diese noch von keinem anderen Gerät in deinem Netzwerk belegt ist.

Bestätige auch die IP mit der [EINGABETASTE], wähle anschließend die Größe der Subnetzmaske mit 24 und bestätige erneut. Drücke darauf noch 2 Mal die Enter-Taste, um Gateway und IPv6 zu überspringen und entscheide dich dann, ob du das NAS gerne als DHCP-Server im lokalen Netzwerk einsetzen möchtest. Das bedeutet, dass dein NAS dann alle IP-Adressen im LAN verteilt und nicht mehr der Router. Ist der Router jedoch noch aktiv, können zwei DHCP-Server im selben Netz große Probleme verursachen. Gib demnach [Y] für ja und [N] für nein ein. Damit du anschließend im Browser keine Sicherheitswarnung erhältst, kannst du im nächsten Schritt abschließend noch HTTP mit [Y] aktivieren. Eine HTTPS-Verbindung im internen LAN bringt kaum Vorteile. Kurz darauf scheint dann die Webadresse auf, die du einfach nachfolgend im Browser (auch direkt auf dem NAS) aufrufst.

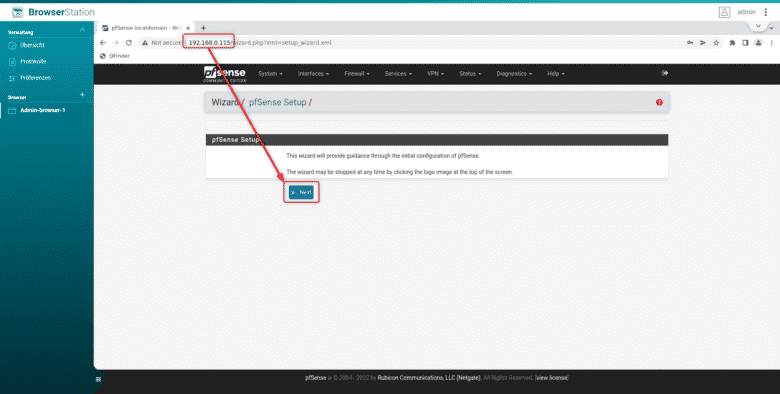

Dazu benötigst du nur noch entweder eine weitere virtuelle Maschine auf deinem NAS, über die du einen Browser starten kannst, oder die Browser Station aus dem App Center. Mit Letzterer kannst du ganz unkompliziert einen Browser auf dem NAS nutzen und dich direkt mit der Firewall verbinden.

Browser Station installieren

Rufe also erneut das App Center auf und suche dort nach der Browser Station. Installiere diese über den Installieren-Button und starte die App, sobald die Installation abgeschlossen ist. Überspringe den Einrichtungsassistenten, bestätige mit „Nein“ und klicke auf „Browser erstellen“. Nach kurzer Zeit landest du in einem Chrome-Browser in deinem Browser und kannst dort Adressen eingeben – Inception lässt grüßen. Gib dort jene IP-Adresse ein, welche dir vorhin auf der Konsole der Firewall angezeigt wurde:

http://[deineFIREWALLipADRESSE]

Bestätige mit der Eingabetaste. Bedenke, dass es sich dabei nicht um die Adresse deines NAS handelt, sondern um jene der virtuellen Maschine, die du zuvor in der Firewall-Konsole festgelegt hast.

pfSense einrichten und Regeln erstellen

Sobald du diese Adresse im Browser aufrufst, gelangst du zur Login-Seite. Der Standardbenutzer ist in diesem Fall admin, das Standardkennwort pfsense (beides in Kleinbuchstaben). Du landest nach dem Anmeldevorgang direkt beim Konfigurationsassistenten. Klicke auf „Next“, um diesen zu starten.

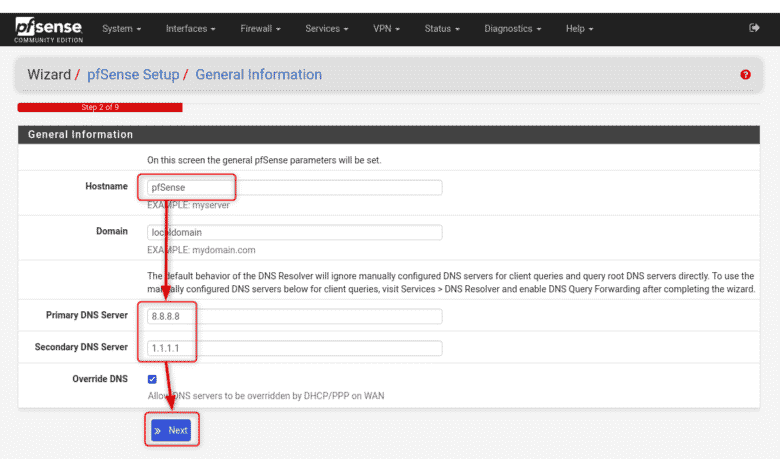

Überspringe das Netgate-Angebot mit „Next“, gib dem Server anschließend einen Namen und trage die DNS-Server ein. Du kannst hier beispielsweise einfach jene von Google (8.8.8.8) oder Cloudflare (1.1.1.1) verwenden. Diese sind meist schneller unterwegs als jene deines Internetproviders. Bestätige mit „Next“.

Anschließend könntest du einen Zeitserver festlegen. Eine exakte Uhrzeit auf deinem NAS ist vor allem für Zertifikate sinnvoll. Möchtest du hier keinen speziellen Server, belasse einfach den bereits eingetragenen Wert und klicke auf „Next“.

In den meisten Fällen erhältst du deine IP-Adresse ohnehin vom Provider, sodass du das vorausgewählte „DHCP“ so belassen kannst. Auch weitere Einträge sind hier nicht notwendig – es sei denn, du nutzt einen exotischeren Provider. Klicke auf „Next“, um danach noch einmal die LAN-IP-Adresse zu überprüfen. Bestätige wieder mit dem blauen Button.

Im nächsten Schritt besteht die Möglichkeit, ein neues Administrator-Passwort zu setzen. Das solltest du unbedingt tun. Bestätige mit „Next“ und klicke auf „Reload“. Der Einrichtungsassistent ist nun abgeschlossen und du kannst deine erste Firewallregel über das Menü und den Punkt „Firewall“ erstellen.

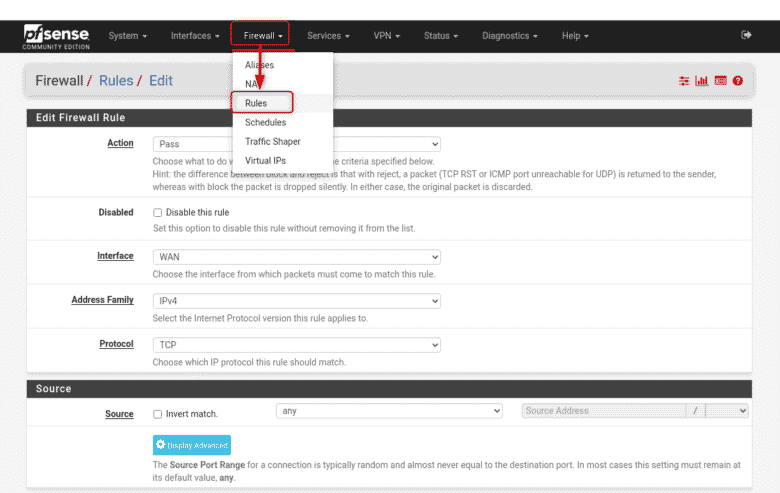

Möchtest du nun eine neue Firewallregel erstellen, wähle den Punkt „Rules“ und klicke anschließend auf das grüne Add-Icon mit dem Pfeil nach unten. Das bedeutet, dass die neue Regel unterhalb der bereits vorhandenen Einträge erstellt wird. Ebenso liegt die Priorität niedriger, je weiter unten sich ein Eintrag befindet.

Wähle anschließend eine Aktion – du hast die Wahl zwischen erlauben (pass), ablehnen (reject) oder blockieren (block). Ersteres erlaubt einen Zugriff. Ablehnen eignet sich für das interne Netzwerk, da hier noch ein Datenpaket zurückgesendet wird und der Empfänger darüber informiert wird. Blockieren ist im WAN – also im Internet sinnvoll, da hier der anfragende Rechner gar nicht weiß, ob hinter der IP-Adresse überhaupt etwas zu erreichen ist und gegebenenfalls von zukünftigen Angriffen ablässt.

Im nächsten Schritt kannst du das entsprechende Netzwerkinterface auswählen, also LAN oder Internet (WAN). Entscheide dich anschließend für IPv4 oder IPv6 sowie das Protokoll.

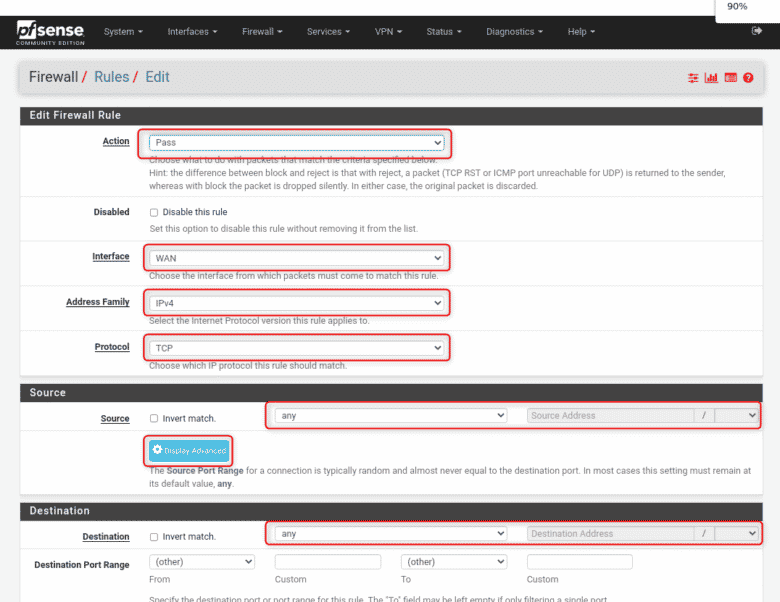

In den Bereichen „Source“ und „Destination“ kannst du außerdem festlegen, welche Quell- und Ziel-IP-Adressen erlaubt sind. Über den Button „Display Advanced“ kannst du weitere Einstellungen einblenden. So kannst du auch einen bestimmten IP-Adressbereich beispielsweise auswählen und musst nicht mühevoll jede einzelne IP von Hand eintragen. Je nachdem, ob du möchtest, dass Ereignisse dieser Regel in eine Logdatei eingetragen werden, kannst du diese Option weiter unten mit „Log packets that are handled by this rule“ aktivieren. Speichere deine soeben erstellte Firewallregel mit „Save“.

Da dein NAS mittlerweile deinen Router ersetzt, erhältst du spätestens nach einem Neustart des Endgeräts eine neue IP-Adresse und verbindest dich direkt über die QNAP beziehungsweise die pfSense-Firewall mit dem Internet.