Das Sicherheitsunternehmen Kaspersky Lab hat laut einem Artikel in ihrem Unternehmensblog eine der größten Malware-Infektionen der letzten Jahre aufgedeckt. Nach Unternehmensangaben konnte die Antiviren-Software auf mehr als 57.000 Computern Malware entdecken, die ein Hacker auf einem Server des taiwanischen Hardware-Produzenten ASUS eingeschleust hat. Der bisher unbekannte Täter hat dazu, in der von Kaspersky ‚Operation ShadowHammer‘ genannten Aktion, seine Malware in der Software ‚ASUS Live Update Utility‘ versteckt und so an Asus-Kunden verteilt, die diese Software direkt über die Downloadseite des Unternehmens beziehen wollten.

Laut Kaspersky wurde die Malware von Juni bis November 2018 über die ASUS-Software verteilt, ASUS wurde am 31. Januar 2019 über die Infektion ihres Update-Servers informiert.

Symantec bestätigt Infektionen

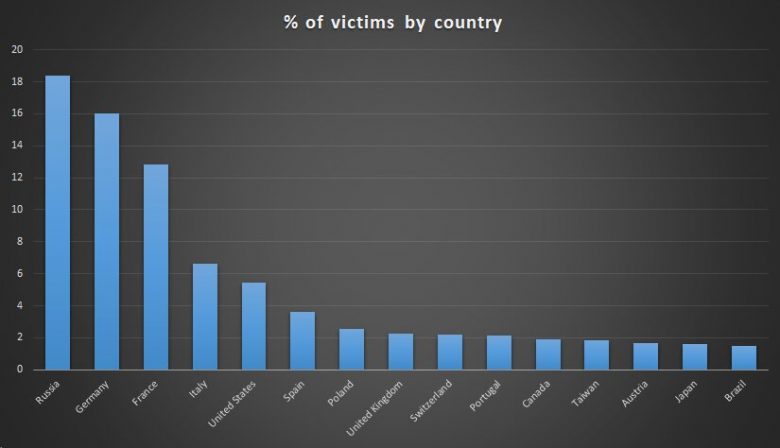

Die Verteilung der infizierten Rechner auf die einzelnen Länder hat Kaspersky aus den rund 57.000 Rechner hochgerechnet, von denen die Antiviren-Software die Malware wieder entfernt hat. Auch die Anzahl der infizierten Rechner, die laut Kaspersky bei über einer Million liegt wurde aus den Daten des Antiviren-Software hochgerechnet.

Auch das Sicherheitsunternehmen Symantec bestätigt, dass die von Kaspersky entdeckte Malware-Operation existiert. Die Antiviren-Software des Unternehmens konnte auf mehr als 13.000 Systemen die Malware entdecken, wie ein Sprecher gegenüber dem Magazin Motherboard bestätigt hat.

BIOS/UEFI-, Software- und Treiber-Updates

Eigentlich kann die von den Hackern missbrauchte Software dazu verwendet werden, um das BIOS/UEFI-, die Software- und Treiber von ASUS Computern und Laptops zu aktualisieren. Die Hacker haben zusätzlich noch die Malware mit dem nichtssagenden Namen ’setup.exe‘ über das Update-Tool verteilt, die angeblich ein Update für die Software selbst seien sollte.

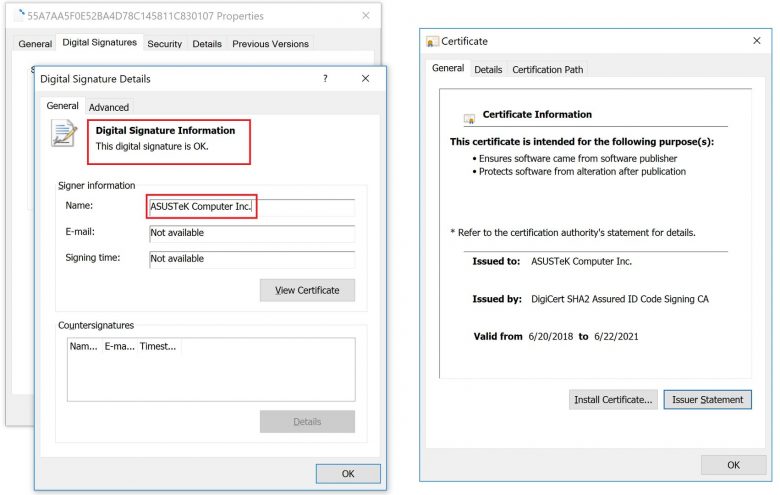

Digitale Signatur von ASUS geklaut

Da es sich bei Software um eine Datei handelte, die vor drei Jahren selbst von ASUS erstellt wurde und in die die Hacker die Malware lediglich injiziert haben, zeigte die digitale Signatur weiterhin das ASUS Zertifikat an. Die Nutzung der digitalen Signatur von ASUS dürfte ebenfalls der Hauptgrund dafür sein, wieso der Hardware-Hersteller die Infektion solange nicht bemerkt hat.

Laut Kaspersky konnte die Hacker die manipulierte Datei erneut signieren, da sie im Besitz zweier Original-Zertifikate von ASUS gelangt sind. Während der Infektion wurde die Signatur einmal erneuert, weil das ursprünglich genutzte Zertifikat abgelaufen war. Kaspersky weist hier auf grobe Sicherheitsverstöße hin, da ASUS das Zertifikat auch nachdem das Unternehmen über den Missbrauch durch die Hacker informiert wurde noch einen Monat genutzt hat, anstatt es sofort zu deaktivieren und damit für die Hacker unbrauchbar zu machen.

Angriff auf ausgewählte Rechner

Obwohl die Angreifer die Malware auf eine gigantische Anzahl Computer verteilt hat, wurden laut Kaspersky gezielt einzelne Systeme angegriffen. Kaspersky hat in der analysierten Malware 600 MAC-Adressen gefunden, die die Hacker zuvor in der Malware abgespeichert hatten und die so gezielt angegriffen werden sollten, falls sie ein Update von ASUS beziehen. Zu welchen Organisationen die von Hackern ausgewählten Systeme ist bisher unbekannt.

Nach der Infektion über die im Update-Tool enthaltenen Malware, haben die Hacker auf den Rechnern, deren MAC-Adresse in der Liste enthalten war, eine zweite Malware nachgeladen. Da der Command-and-Control Server inzwischen bereits offline ist und die nachgeladene Malware nicht untersucht werden konnte, konnte Kaspersky keine Angaben zu deren Funktionsweise und zu den Opfern machen.

Gefahr gering

Trotz der großen Anzahl der infizierten Rechner spricht Kaspersky insgesamt von einer eher geringen Gefahr. Dies liegt vor allem daran, dass die Hacker nur ein einer geringen Anzahl von Systemen wirkliches Interesse gezeigt haben, auf denen die zweite Malware nachgeladen wurde. Außerdem spricht auch das Verschwinden des Command-and-Control Servers dafür, dass die Operation inzwischen eingestellt wurde.

Betroffene ASUS-Kunden sollten trotzdem dringend die infizierte Software aktualisieren. Ein von Kaspersky kostenfrei angebotenes Tool ermöglicht es Systeme auf eine mögliche Infektion zu überprüfen. Um abzugleichen, ob die eigene MAC-Adresse in der Malware enthalten ist, bietet Kaspersky außerdem eine Webseite zum überprüfen an. Opfer der Malware, die Kaspersky unterstützen wollen, können Samples und Hinweise per E-Mail an das Unternehmen melden.

Auch ASUS bietet inzwischen ein Tool an mit dem Nutzer prüfen können, ob sie durch die Malware infiziert wurden. In einer Pressemitteilung wird auch ein Update der Software verlinkt. Die Installationsanleitung findet man in den FAQ. Wie ASUS erklärt, wurden in der neuen Software-Version mehrere Verifizierungsmechanismen implementiert, die ähnliche Angriffe in der Zukunft deutlich erschweren werden.